Ein Super-Gau kann nicht nur durch unvorhergesehene Probleme wie in Tschernobyl oder Fukushima ausgelöst werden. Da über die Jahre leider immer mehr Geräte digitalisiert und mit dem Netz verbunden werden, bleibt dies auch nicht bei Kohlekraftwerken aus. Ein Anschlag auf ein Kohlekraftwerk mithilfe des Internets würde wahrscheinlich nur einen temporären Stromausfall in einem bestimmten Radius auslösen, wie es auch bei Windrädern möglich ist. Aber wie sieht es mit Kernkraftwerken aus welche im Fall einer Kernschmelze ein weitreichendes Risiko für die Menschen darstellen?

Sind Hackerangriffe auf Kernkraftwerke wirklich möglich?

Bei der Frage tendiere ich eher zu “Ja!”, denn was ich bereits gesehen habe reicht mir, um davon ausgehen zu können, dass auch Kernkraftwerke vereinzelt am Netz nach Außen hängen. Selbst wenn es sich in einem internen Firmen-Netzwerk befindet, besteht daraufhin schon eine Gefahr durch Trojaner welche die Rechner dort befallen könnten. In Deutschland liegen anscheinend die Standards der Absicherung hoch. Jedoch bieten nicht alle Länder diesen Standard und so fand ich bereits in China einen Server mit wenigen offenen Toren wie SSH, Telnet und FTP sowie Textschnipsel à la “Nuclear Power Plant“. Ob es sich hierbei nun wirklich um eine direkte Anbindung zu einem AKW handelt kann man ohne Zugriff nicht sagen, aber ein mulmiges Gefühl hinterlässt es trotzdem. Gehen die Inhaber wirklich so leichtsinnig mit diesen besonders empfindlichen Bereichen um?

Was zunächst nach einem Witz klingt über den man am liebsten lachen möchte, ist in diesem Zeitalter des Internets leider die Realität. Daher sollte man nicht ausschließen, dass ein terroristischer Anschlag auf ein Kernkraftwerk in Form eines Hackerangriffs möglich ist. Man will natürlich nicht den Teufel an die Wand malen und auch ich erhoffe mir, dass es niemals zu einem solchen Angriff kommen wird.

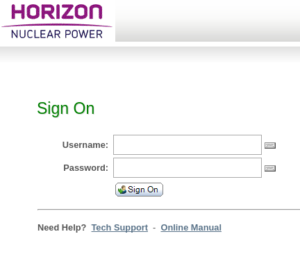

Login von Horizon Nuclear Power

Neben dem AKW in China fand ich durch den Scan verschiedener IP-Bereiche auch ein Webinterface vom britischen Unternehmen “Horizon Nuclear Power”. Kaum zu glauben, dass es sich hierbei wirklich um den Zugang zu einem AKW handeln könnte, wenn hier noch schön ein Login-Screen präsentiert wird und dieser öffentlich anhand der IP-Adresse aufrufbar ist. Es könnte sich aber auch um eine Verwaltung handeln. Hacker würden hier, wie auch über SSH, Telnet oder FTP eine Bruteforce Attacke (Generieren und abfragen von Millionen/Milliarden potenziellen Passwörtern o. Nutzernamen) durchführen oder auf Exploits (Scripte zum Ausnutzen von Sicherheitslücken) setzen, sofern der Server ein veraltetes System besitzt. Investiert man nur genug Zeit, bekommt man sicherlich auch Ergebnisse.

Wie bspw. in den meisten Banken, sind die Betriebssysteme in Kraftwerken eher vom alten Stamm und auf vollständige Absicherung wird nicht genug Wert gelegt, da man anscheinend nicht mit einem Angriff dieser Art rechnet.

Super-Gau: Wer ist schuldig?

Nehmen wir mal an es käme tatsächlich eines Tages zu einem Hackerangriff auf ein Kernkraftwerk. Wer trägt daraufhin die Schuld? Ist es der Betreiber des AKWs oder der Entwickler der Software? Für die Absicherung ist der Betreiber verantwortlich. Käme es jedoch zu einem Angriff durch Sicherheitslücken, von denen der Betreiber selbst nichts wissen kann, dann liegt die Schuld beim Softwareentwickler. Das Strafmaß mag ich mir gar nicht vorstellen.

Die Wahrscheinlichkeit, dass ausgerechnet ein Hacker durch Zufall auf ein Kernkraftwerk stößt ist wohl extrem gering. Falls ein Hacker dies vor hat, muss es über einen langen Zeitraum geplant werden und Angriffe müssten vielleicht auch physisch über eine direkte Anbindung stattfinden. Die AKWs haben keine Weberkennung in der bereits Hinweise dazu stehen, dass es sich bei dieser IP-Adresse um eines handelt. Manche Tools erlauben aber auch das “Abgrasen” des Website-Headers, in dem Dinge wie “(Nuclear) Power Plant” versteckt sein könnten. Gleiches gilt bei automatisierter Abfrage via Telnet.

Ich würde mich zukünftig mit dem Thema auseinandersetzen und Systeme untersuchen, welche eine potenzielle Gefährdung darstellen, damit ich diese melden kann. Leider wäre dies ohne Genehmigung des Betreibers keinesfalls mehr eine Grauzone, daher bleibt eigentlich nur eine Hoffnung: Die vollständige Remote-Abschirmung für Kernkraftwerke, sodass diese nur noch vor Ort verwaltet werden können.

Wir haben aus der Vergangenheit gelernt, dass die Regierung erst handelt, wenn etwas bereits geschehen ist.

Ich liefere Updates anhand von Screenshots, wenn mir wieder durch Zufall ein AKW in die Finger kommen sollte.

Über mich

Ich nenne mich ZZb00t. Seit 2009 beschäftige ich mich mit der IT-Sicherheit und dem Aushebeln von Systemen, war beruflich als IT-Sicherheitsberater tätig, besitze einen ausgeprägten Sicherheitstick und setze auf Linux statt Windows. Für viele Leser wird das Pseudonym “ZZb00t” ein negatives Bild hinterlassen haben, denn dieser Name steht in Verbindung mit mehreren DDoS-Angriffen wie bspw. auf die Paket-Dienstleister DHL, DPD und GLS im Mai 2017.

Mark Steier berichtete hier erstmals von den Angriffen. Kurz erklärt werden bei einem DDoS-Angriff massenhaft Anfragen zahlreicher Rechner auf ein System mittels IP-Adresse gestellt, welches diese nach einer variierenden Zeit nicht mehr verarbeiten kann und dadurch für die Zeit des Angriffs ausfällt. Das hängt jedoch von der Geschwindigkeit der Bandbreite sowie dem Protokoll ab, welches für den Angriff genutzt wird. Seit einigen Jahren bieten spezielle Unternehmen einen Schutz in Form einer DDoS-Firewall an, welche den Angriffen wesentlich besser standhalten kann und den massiven Traffic im Notfall ins Leere umleitet, sofern die Firewall vollständig auf alle Subdomains und öffentlichen IP-Adressen implementiert wurde.

Die kurzen Angriffe auf die verwundbaren Systeme waren lediglich ein Hinweis darauf, dass die Unternehmen anfällig für Angriffe sind, was sich vermeiden lassen würde, wenn man denn schon als großes und wichtiges Unternehmen im Internet vertreten ist. In der Zeit der Angriffe waren jegliche Dienste der Unternehmen temporär stillgelegt und somit konnten bspw. Sendungsverfolgungen nicht mehr abgerufen oder Versandetikette gedruckt werden.

Die Angriffe sind seit Ende Mai Geschichte und mittlerweile biete ich Unternehmen Beratungen für die richtige System-Absicherung sowie Penetrationstests an, welche Sicherheitslücken oder Schwachstellen aufweisen können und in einem eigenen Bericht samt Empfehlungen zusammengefasst werden.

Es ist schon unglaublich, was in der heutigen Zeit alles möglich ist..

Dass Menschen erst handeln, wenn wirklich etwas passiert, merkt man schon im alltäglichen Leben.

Auch im Beispiel ZZb00t fingen die Unternehmen wie DPD erst an sich zu schützen, nachdem Ihnen durch die Angriffe bewusst wurde, was für Auswirkungen so ein Angriff haben kann. Und sind wir mal ehrlich: So große Unternehmen wie DPD würden niemals darauf hören, wenn ihnen ein einfacher kleiner Mensch sagen würde, dass sie verwundbar sind.

Meines Erachtens nach hatten DPD & Co. sogar noch Glück, da ZZb00t keine allzu bösen Absichten hatte. Ein wirklich böswilliger Hacker hätte die Server tagelang lahmgelegt und wahrscheinlich mehrere Bitcoins für deren Wiederinbetriebnahme verlangt.

Hoffen wir, dass solch ein Black Hat nie die Chance bekommt sich an einem AKW zu vergreifen…

Die Befürchtungen teile ich und halte sie keineswegs für unwahrscheinlich oder übertrieben. Ich habe oft Firewalls angetroffen, die aufgrund neuer Hardware im LAN mit zusätzlichen Löchern geschwächt wurden. Speziell die “indirekten” IT-Geräte, wie zum Beispiel Zugangskontrollsysteme, Kaffeegrossautomaten, Fotokopierer verlangen nach Remote-Zugriffsmöglichkeiten und nur selten traf ich auf Lieferanten, die die Fragen zur Sicherheitsinfrastruktur verstanden haben? Der übliche Dialog endete mit “Da ist noch nie was passiert”.

Damit ist die Firewall schon mal durchlöchert und der nächste Schritt eines Hackers ist, sich ein verwundbares Zielsystem zu suchen, von dem aus man im LAN andere Systeme belauschen bzw. schwächen oder manipulieren kann. Auch da sind die indirekten IT-Geräte bevorzugte Ziele, so zum Beispiel die vielen Visualisierungsysteme von SPS-Steuerungen, die meist noch auf Windows XP embedded laufen. Ab da kann der Hacker die Füsse hochlegen, denn man hat ihm Tür und Tor geöffnet.

Exakt so ist es, danke für die Antwort.